ThreeAM ransomware

Intrinsec report on ThreeAM ransomware: Highlights extortion tactics, Russian cybercrime links, and advanced social media use. read more...

Check out our latest #CTI report which highlights ThreeAM's new extortion scheme involving social media shaming, linked to #Russian #ransomware ecosystems and possibly #cyberespionage www.intrinsec.com/threeam-rans...

22.01.2024 11:49 — 👍 1 🔁 0 💬 0 📌 0

cc @lgde.bsky.social @r3dhash.bsky.social @stdal.bsky.social @gi7w0rm.bsky.social @olevilladsen.bsky.social @cryptolaemus.bsky.social @pr0xylife.bsky.social

21.12.2023 10:15 — 👍 0 🔁 0 💬 0 📌 0

SHA1:

f004c09428f2f18a145212a9e55eef3615858f9c 7d4a6976c1ece81e01d1f16ac5506266d5210734

Stay tuned for our report on Qakbot's comeback!

21.12.2023 10:08 — 👍 0 🔁 0 💬 1 📌 0

[CTI insights]

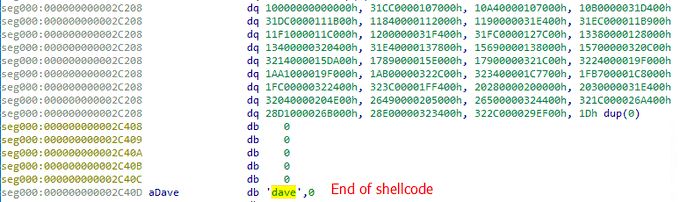

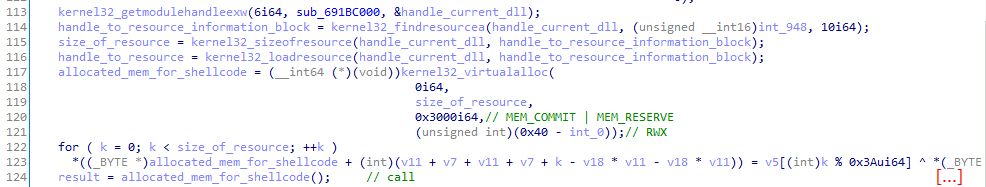

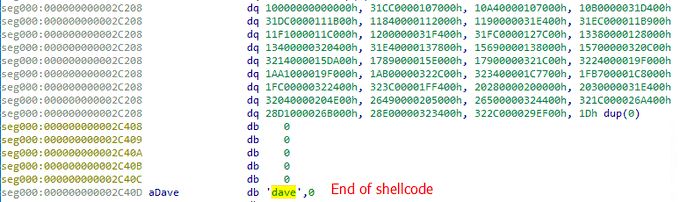

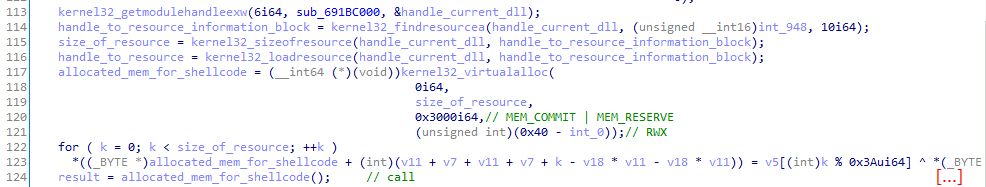

The latest Qakbot payload distributed happened to be packed by the Dave crypter. The DLL decrypts a resource containing Dave's encrypted shellcode and executes it! (cf. securityintelligence.com/x-force/tric...)

21.12.2023 10:07 — 👍 2 🔁 2 💬 1 📌 0

Threat Landscape By Intrinsec - 30/11/2023

Un feedback précis et résumé sur les menaces informatiques des 7 derniers jours : secteurs d'activité, zones géographiques & adversaires

[𝙏𝙝𝙧𝙚𝙖𝙩 𝙇𝙖𝙣𝙙𝙨𝙘𝙖𝙥𝙚 #48] 📅 Dans l'actualité cyber de cette semaine :

🔹 Nouvelle campagne d’espionnage en #Ukraine utilisant le logiciel #Remcos

🔹 Checkpoint publie une nouvelle analyse du malware #SysJoker

La suite : ⤵️

30.11.2023 14:34 — 👍 0 🔁 0 💬 0 📌 0

Threat Landscape By Intrinsec - 02/11/2023

Un feedback précis et résumé sur les menaces informatiques des 7 derniers jours : secteurs d'activité, zones géographiques & adversaires

[𝙏𝙝𝙧𝙚𝙖𝙩 𝙇𝙖𝙣𝙙𝙨𝙘𝙖𝙥𝙚 #𝟰𝟰]

Dans l'actualité cyber de cette semaine :

Des attaquants ukrainiens auraient collaboré avec le renseignement #ukrainien #SBU pour pirater la banque #russe Alfa-Bank

la suite ici : mailchi.mp/476c609c2668...

03.11.2023 10:01 — 👍 1 🔁 0 💬 0 📌 0

Threat Landscape By Intrinsec - 26/10/2023

Un feedback précis et résumé sur les menaces informatiques des 7 derniers jours : secteurs d'activité, zones géographiques & adversaires

[𝙏𝙝𝙧𝙚𝙖𝙩 𝙇𝙖𝙣𝙙𝙨𝙘𝙖𝙥𝙚 #𝟰𝟯]

📅 Dans l'actualité cyber de cette semaine :

🔹 L'#ENISA publie la onzième édition de son rapport annuel sur l'état de la menace

🔹 Le mode opératoire d'attaque (MOA) #Sandworm aurait compromis 11 entreprises de télécommunications ukrainiennes

La suite : ⤵️

26.10.2023 14:39 — 👍 1 🔁 0 💬 0 📌 0

6/ @stdal.bsky.social

18.10.2023 12:23 — 👍 0 🔁 0 💬 0 📌 0

5/ @lgde.bsky.social @r3dhash.bsky.social

18.10.2023 08:17 — 👍 0 🔁 0 💬 1 📌 0

4/ Find the report here : www.intrinsec.com/wp-content/u...

18.10.2023 07:43 — 👍 0 🔁 0 💬 1 📌 0

Vue graphique d'une fonction d'obfuscation CFF, illustrant le fonctionnement du "morpher".

3/ Code analysis of different sample revealed the use of a “morpher”, an advanced tool to evade detection:

18.10.2023 07:43 — 👍 0 🔁 0 💬 1 📌 0

2/ Lumma is present on Russian-speaking forums and Telegram. In this report, we analyse the old and new C2 panels threat actors rely on.

18.10.2023 07:37 — 👍 0 🔁 0 💬 1 📌 0

Page de couverture du dernier rapport publié par Intrinsec sur le stealer Lumma.

1/ Intrinsec’s CTI team recently published a report on Lumma Stealer, the most active stealer of the last months

18.10.2023 07:37 — 👍 2 🔁 2 💬 1 📌 1

cc @lgde.bsky.social cc @gi7w0rm.bsky.social

04.10.2023 16:47 — 👍 0 🔁 0 💬 0 📌 0

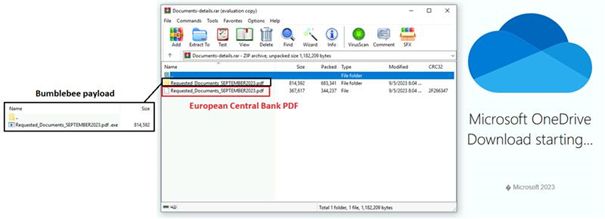

The RAR archive contains a legitimate PDF taken from the New Zealand Foreign Affairs & Trade weekly global report of October 2023 which launches an EXE with the same name by leveraging CVE-2023-38831.

RAR archive :

www.virustotal.com/gui/file/35f...

Bumblebee EXE :

www.virustotal.com/gui/file/60f...

04.10.2023 16:44 — 👍 0 🔁 0 💬 1 📌 0

New #Bumblebee campaign leveraging CVE-2023-38831

Botnet ID : is0210

RC4 key : NEW_BLACK

C2 : g7qf7ew5c[.]life

TTPs : .RAR -> .EXE

04.10.2023 16:43 — 👍 1 🔁 1 💬 1 📌 0

6/6 RAR archive :

www.virustotal.com/gui/file/19b...

08.09.2023 09:57 — 👍 0 🔁 0 💬 0 📌 0

5/6

08.09.2023 09:57 — 👍 0 🔁 0 💬 1 📌 0

4/6

08.09.2023 09:56 — 👍 0 🔁 0 💬 1 📌 0

3/6 Domains contacted :

itszko2ot5u[.]life

3v1n35i5kwx[.]life

newdnq1xnl9[.]life

cmid1s1zeiu[.]life

08.09.2023 09:56 — 👍 0 🔁 0 💬 1 📌 0

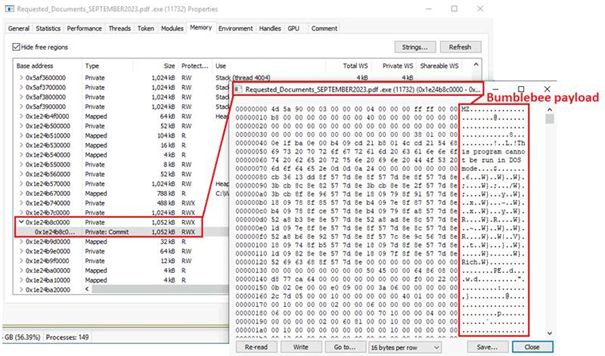

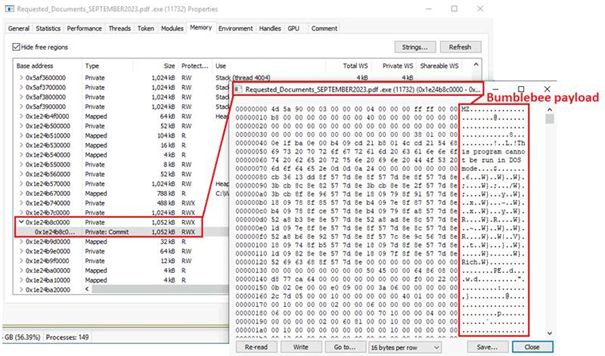

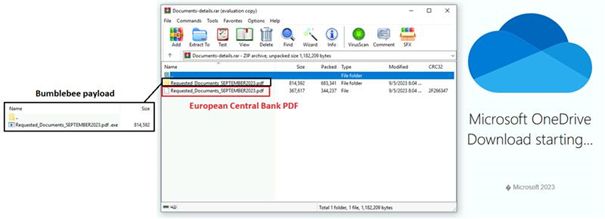

2/6 Name of the unpacked payload : “LdrAddx64.exe”. RC4 key used to decrypt the configuration : “NEW\_BLACK”. Botnet : "rar0409".

08.09.2023 09:55 — 👍 0 🔁 0 💬 1 📌 0

1/6 Intrinsec CTI's team is investigating an ongoing 📷#Bumblebee campaign spreading via Html smuggling downloading RAR archive with European Central Bank PDF lure and folder containing Bumblebee EXE payload.

08.09.2023 09:54 — 👍 0 🔁 0 💬 1 📌 0

Our Job ? Protecting yours ! And that's what we stand for 💪

Intrinsec is excited to join BlueSky and share our cybersecurity insights with our community !

08.09.2023 09:51 — 👍 2 🔁 0 💬 0 📌 0

COO at CheckFirst @checkfirst.network

When in doubt, refrain from doubting.

Signal:hlx75_CF.96

#fimi #disinfo #osint #CTI #music #art #photography

Ex #VIGINUM, ex #ANSSI

Paris, France

Senior Threat Researcher @ Proofpoint.

Cybercrime / Cyberespionage aficionado.

Has worked in several CSIRTs/CERTs.

Metal & Rock dude, never enough guitars.

Motorcycles fan.

Wrote a book in French language on cyberespionage.

Ex-Law Enforcement Officer

Compte officiel du dispositif national d'assistance aux victimes de cybermalveillance et de sensibilisation aux risques numériques - GIP ACYMA 🇫🇷 www.cybermalveillance.gouv.fr

DG Cybermalveillance.gouv.fr Pilote de 17cyber.gouv.fr

Recorded Future - Ransomware Researcher

Owner @greenarcher.io - Yours Truly, Johnny Dollar | The Press Guardian | The Clock | The Green Archer

Weird mix of security, comics, photography and wine!

www.greenarcher.io

Creator of Have I Been Pwned. Microsoft Regional Director. Pluralsight author. Online security, technology and “The Cloud”. Australian.

Association OSINT-FR | https://OSINTFR.COM/ | Communauté dédiée à l'Open Source Intelligence. Événements, apprentissage et collaborations autour des pratiques liées à l'OSINT.

Centre gouvernemental et national de veille, d'alerte et de réponse aux attaques informatiques.

Pour toute question : cert-fr@ssi.gouv.fr ou par téléphone au 3218

Chroniques des (r)évolutions numériques sur @lemonde.fr : libertés numériques, sécurité informatique, cyberespionnage, communautés en ligne, influenceurs mais aussi jeux vidéo, webtoon ou manga.

Vitrine en cours de réalisation.

DFIR | Malware Hunter | @Cryptolaemus1

Mealybugs have not been found lately :( I am hungry again for a new bug or perhaps, duck, lots of qakbots around.

Threat researcher @ Proofpoint. Formerly IBM X-Force, CMU, US Government, US Navy. Views are my own.

DFIR. Ex-Lead intelligence. Ex @ANSSI_FR. PhD in intl law. Mostly working on Chinese #APT but also on russian and cybercrime actors #ThreatIntel #Malware #DFIR https://linktr.ee/l_lgde

Yet an other Ransomware gang tracker - Opensource project: https://github.com/RansomLook/RansomLook - Website: https://www.ransomlook.io

Just me, worming through the interwebs.

Threat Intelligence and #URINT Analyst

Other places: linktr.ee/gi7w0rm

Support me: https://ko-fi.com/gi7w0rm

official Bluesky account (check username👆)

Bugs, feature requests, feedback: support@bsky.app

Bellingcat is an independent investigative collective of researchers, investigators and citizen journalists brought together by a passion for open source research.

Want to support our charity? bellingcat.com/donate